Microsoft deaktiviert die Exchange Online Standardauthentifizierung und verschiebt die Standards in Richtung Zero Trust.

Microsoft hat angekündigt, dass die Exchange Online Standardauthentifizierung – ein Überbleibsel älterer Verifizierungsstandards im Internet – am 1. Oktober 2022 abgeschaltet wird. Unternehmen und Systeme, die sich noch darauf verlassen, werden sich bemühen, auf neuere Standards umzusteigen, die dem Zero Trust Konzept entsprechen. Bei TECH-ARROW haben wir bereits Zero Trust eingesetzt und sind bereit, unsere Kunden durch diesen Übergang zu einem sicheren Internet zu führen. Mit contentACCESS können Sie Zwei-Faktor-Authentifizierung und OAuth2-Protokolle verwenden, um Ihre Unternehmensinformationen und Ihre archivierten Daten vollwertig zu schützen.

Administratoren, die die Exchange Online Standardauthentifizierung aktiv nutzen, sollten ab 1. Oktober 2022 damit rechnen, dass die endgültige Deaktivierung jeder Zeit vorgenommen werden kann und es wird in diesem Fall keine Ausnahmen für die Tenants geben.

Zero Trust Security Model – Was ist das, wie funktioniert es und wieso ist es für Ihr Business wichtig?

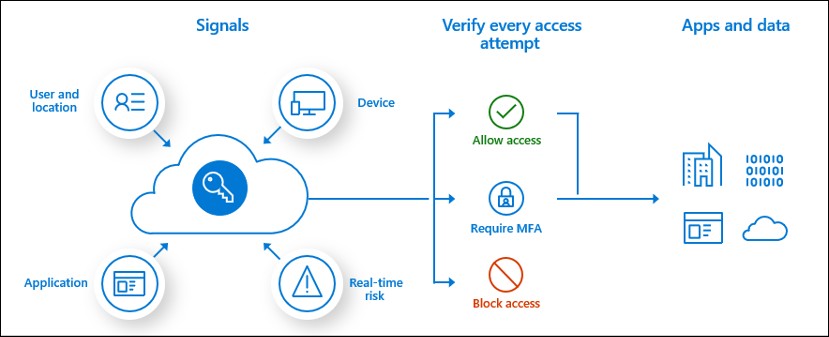

Zero Trust als Sicherheitsmodell ist ein Framework, das auf dem Konzept „niemals vertrauen, immer überprüfen“ basiert und strengere Standards für die Überprüfung von Zertifikaten und Identitäten fordert, unabhängig davon, ob sich Geräte in einem theoretisch vertrauenswürdigen Netzwerk befinden oder nicht. Der vom National Cyber Security Centre festgelegte Rahmen umfasst die folgenden Prinzipien:

Das Netzwerk ist feindlich

Frühere Sicherheits-Frameworks behandelten Netzwerke als sichere Umgebung; Geräte, die innerhalb des geschlossenen Netzwerks verbunden sind, wurden mit inhärentem Vertrauen betrachtet. Unter Zero Trust wird die Annahme umgekehrt. Nur weil ein Gerät in Ihrem Netzwerk vorhanden ist, bedeutet das nicht, dass es vertrauenswürdig ist, und nur weil ein Gerät vertrauenswürdig ist, bedeutet das nicht, dass es Zugriff auf alle Daten des Netzwerks erhalten sollte. In einem geschlossenen Netzwerk werden Verbindungsversuche von einem nicht erkannten Gerät automatisch abgelehnt.

Der Benutzer muss authentifiziert werden

Bei der Standardauthentifizierung würden sich Benutzer mit einem einzigen Schritt – normalerweise einem Passwort – authentifizieren, um ihre Identität und damit ihre Anmeldeinformationen für den Zugriff auf Informationen zu verifizieren. Dieser Ansatz wird nicht mehr als ausreichend angesehen und erfordert eine robustere Überprüfung der Benutzeridentität unter Zero Trust, einschließlich, aber nicht beschränkt auf die umfassende Nutzung der Multifaktor-Authentifizierung (MFA).

Zusätzlicher Kontext wie Richtlinieneinhaltung und „Device Health“ müssen berücksichtigt werden

Die Prüfung von versuchten Anmeldungen und Zugriffsversuchen muss durch ihren Kontext bestimmt und mit unterschiedlichem Maß an Aufmerksamkeit erfolgen: Wie viel Vertrauen Sie benötigen, um einer Verbindung zu vertrauen, hängt vom Wert der Daten ab, auf die zugegriffen wird, oder von den Auswirkungen der angeforderten Aktion.

Bild von Microsoft Devblogs

Microsoft hat ein eigenes Framework, das mehrere zusätzliche Bestimmungen zum NCSC enthält – die wichtigste konzentriert sich auf die Minimierung des „Explosionsradius“. Unter der Annahme, dass es zwangsläufig zu einem Verstoß kommen wird, empfiehlt Microsoft die Implementierung von sogenanntem Just-in-Time und Just-Enough-Access (JIT/JEA). Auf diese Weise wird jedes Mal, wenn eine äußere Sicherheitsschicht kompromittiert wird, eine relativ geringere Menge an Geschäftsinformationen offengelegt.

Das Zero Trust Modell zielt daher darauf ab, die Sicherheit über das in früheren Modellen verwendete Niveau, das auf einfachen Passwörtern (die bei Kompromittierung böswilligen Akteuren Zugriff auf alle geschützten Daten gewährten) und Zertifikatsketten beruhte, hinauszuerhöhen.

Schützen Sie Ihre archivierten Business-Daten mit contentACCESS Archiv

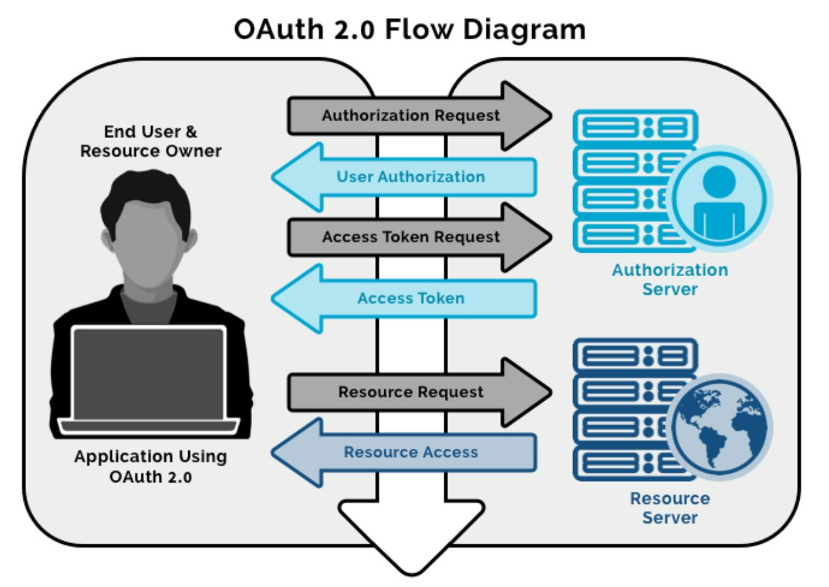

contentACCESS Archiv von TECH-ARROW verwendet dank unserer Implementierung der Open Authentication 2.0-Autorisierungsprotokolle bereits ein Zero-Trust-Framework. Dieser robustere Prozess trägt dazu bei, dass die in ihren Archiven gespeicherten Business-Informationen vor Kompromittierung geschützt sind und bei Bedarf dennoch leicht zugänglich bleiben.

Die Funktionsweise von OAuth 2.0 folgt diesem allgemeinen Ablauf:

- Der Client fordert die Autorisierung von einem Autorisierungsserver an

- Der Autorisierungsserver überprüft den Client und den Benutzer und überprüft, ob ihre Anfrage im Bereich ihrer Berechtigungen liegt

- Der Autorisierungsserver stellt eine Verbindung zum Ressourceneigentümer her, um Zugriff zu gewähren

- Der Autorisierungsserver leitet zurück zum Client und stellt ein Zugriffstoken aus

- Der Client stellt eine Verbindung zum Ressourceneigentümer her, der das Zugriffstoken überprüft und den Zugriff auf die gewünschte Ressource gewährt

Bild von Business2Community

Der Schlüsselteil dieses Prozesses besteht darin, dass alle Anmeldungen verifizierbar sind. Alle Glieder der Kette geben bekannt, wer sie sind, in wessen Auftrag sie handeln und welche konkreten Berechtigungen sie erhalten haben. Token-Börsen können auch Richtlinien in Bezug auf Ablaufzeiten festlegen, die es Unternehmen und Organisationen ermöglichen, ihre Sicherheit weiter zu optimieren.

Da Microsoft weiterhin auf höhere Standards drängt, besteht die Möglichkeit, dass ihre Anforderungen immer strenger werden. Unternehmen, deren Produkte veraltet sind und auf älteren Systemen und Standards laufen, werden abgeschnitten und müssen versuchen das Notwendige aufzuholen, wenn diese älteren Standards offline genommen werden, während ihre Kunden möglicherweise nicht abgedeckt sind.

TECH-ARROW ist stolz darauf, unseren Kunden den bestmöglichen Schutz und Erfahrung zu bieten. Unser Zero-Trust-konformes contentACCESS Archiv und Backup hat sich bewährt, archivierte Daten sicher, geschützt und für den weiteren Zugriff und die Arbeit bereit zu halten. Warum riskieren, zurückgelassen zu werden? Wenn Sie bereit sind, die nächsten Schritte zur Zukunftssicherung Ihrer Business-Daten zu unternehmen, kontaktieren Sie uns und vereinbaren Sie sich eine kostenlose Beratung mit unseren Spezialisten.

Wählen Sie die besten Schritte zum Schutz Ihrer Daten – mit TECH-ARROW.

contentACCESS für Microsoft 365